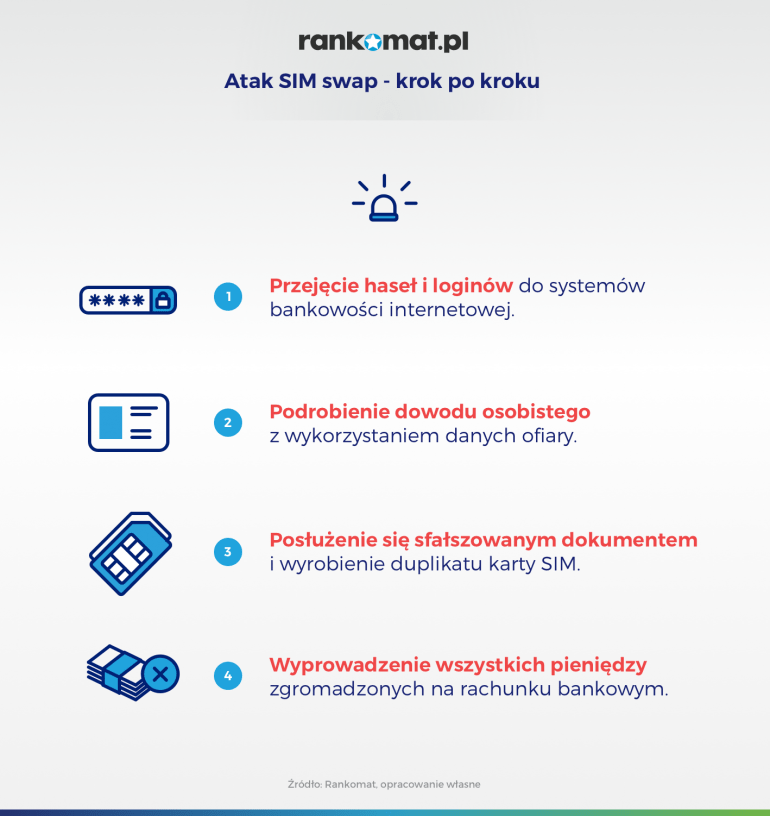

Przechwycony login i hasło oraz zduplikowana karta SIM to wystarczający zestaw do splądrowania konta osobistego. Stawką są wszystkie oszczędności zgromadzone na twoim rachunku bankowym.

Metoda z wykorzystaniem zduplikowanej karty SIM nie jest zjawiskiem nowym i od kilku lat z powodzeniem wykorzystywana jest za granicą. Niepokojące jest, że w ostatnim okresie proceder ten dotyczy coraz większej liczby klientów krajowych banków i telekomów. W lipcu serwis Niebezpiecznik opisał zdarzenie, w którym wyczyszczono firmowe konto jednego z klientów mBanku. Pieniądze zostały przetransferowane przelewem błyskawicznym do BOŚ Banku, a następnie miały „rozpłynąć się” na giełdzie kryptowalut. Szczęśliwie sprawę udało się odkręcić. Niestety, rzadko kto może liczyć na równie pozytywny finał.

Faza I – polowanie na ofiarę i wyłudzenie danych wrażliwych

Wyrobienie przez przestępcę duplikatu karty SIM niczego nieświadomej ofiary poprzedzone jest szeregiem skoordynowanych działań. Wszystko zaczyna się od wyłudzenia danych wrażliwych tj. imię, nazwisko, numer PESEL, login i hasło do systemu bankowości internetowej. Część z tych informacji oddajemy rabusiom w prezencie, udostępniając je bezwiednie w serwisach społecznościowych. W niekomfortowej sytuacji znajdują się również osoby figurujące w rejestrach publicznych np. KRS, gdzie imię, nazwisko oraz PESEL są powszechnie dostępne.

Pozyskanie bardziej poufnych informacji, jak hasło i login do bankowości internetowej wymaga bardziej wyszukanych metod. Do najbardziej popularnych sposobów należy phishing, gdzie przestępcy, za pomocą odpowiednio spreparowanych wiadomości, podszywają się bank lub inną instytucję. Serwowany przekaz wzbudzać ma w ofiarach silne emocje – od strachu po krystaliczny entuzjazm. Może być to np. groźba utraty oszczędności lub informacja o otrzymaniu przelewu na dużą kwotę. Wystarczy tylko skorzystać z przesłanego odnośnika i wprowadzić dane logowania.

Utrata haseł, kodów PIN czy identyfikatorów może być także konsekwencją zainfekowania urządzenia złośliwym oprogramowaniem. Może być to wirus lub trojan zaszyty w załączniku do wiadomości, a także program pobrany z oficjalnego źródła. Niestety, w ostatnim czasie głośno było o sfałszowanej aplikacji imitującej bankowość mobilną Banku Zachodniego WBK. Wszystkie jej odmiany dostępne były w oficjalnym Sklepie Google Play.

Faza II – zakup kolekcjonerskiego dokumentu tożsamości

Większość banków, w trosce o bezpieczeństwo klientów, stosuje dodatkową autoryzację przelewów. Aby zatwierdzić transfer, należy posłużyć się kodem wysłanym wiadomością SMS na numer właściciela rachunku. Ogranicza to możliwość szybkiego wyprowadzenia pieniędzy zaraz po sforsowaniu pierwszej zapory w postaci loginu i hasła. Przelewy bez dodatkowego zabezpieczenia można zlecać wyłącznie odbiorcom zdefiniowanym, jednak dołączenie kolejnych wymaga każdorazowej autoryzacji kodem SMS.

Niestety, przejęcie konta osobistego osoby trzeciej to nie tylko wgląd w jej aktualny stan posiadania. To również dostęp do kolejnych informacji wrażliwych, jak seria i numer dowodu osobistego czy nazwisko panieńskie matki. Dane te w większości przypadków są wystarczające do sfabrykowania dokumentu tożsamości, a to wbrew pozorom już tylko formalność. Zamówienie tzw. kolekcjonerskiego dowodu osobistego nie wymaga żadnego wysiłku. Wystarczy odwiedzić odpowiedni serwis, przekazać pozyskane dane i wyczekiwać kuriera z ciepłym jeszcze dokumentem. A wszystko za zaledwie kilkaset złotych…

Faza III – zamówienie duplikatu karty SIM i wyczyszczenie konta

Pora na najbardziej newralgiczny punkt przekrętu, czyli bezpośrednią wizytę w salonie operatora sieci komórkowej. Przestępca musi ruszyć się sprzed monitora i pod pretekstem utraty lub zniszczenia telefonu zwrócić się z prośbą o wyrobienie duplikatu karty SIM. Tożsamość potwierdza zakupionym wcześniej dowodem osobistym (lub podrobionym upoważnieniem notarialnym). Zaraz po wydaniu duplikatu karty otwiera się brama do środków zgromadzonych na rachunku ofiary. W celu szybkiego „załatwienia sprawy” wykorzystywane są przelewy natychmiastowe. W zależności od kwoty transferu – Express Elixir lub SORBNET.

Z drugiej strony mamy ofiarę ataku, która niespodziewanie zostanie odcięta od sieci komórkowej. Nawet jeśli zauważy coś podejrzanego i szybko skojarzy fakty, to panika połączona z brakiem zasięgu może być dużą przeszkodą w błyskawicznym powiadomieniu banku i teleoperatora. Zanim uruchomione zostaną odpowiednie procedury pieniądze „rozpłyną się” na giełdzie kryptowalut lub ktoś przetransferuje je i wypłaci z innego konta – najpewniej założonego na słupa. Rzeczywisty beneficjent przelewu pozostanie anonimowy.

Jak chronić się przed atakiem typu SIM swap?

Analiza ruchów koniecznych do skutecznego przeprowadzenia ataku typu SIM swap daje możliwość wskazania kilku rozwiązań, pozwalających zmniejszyć ryzyko wyłudzenia. Tym bardziej, że często sami dostarczamy przestępcom argumentów, aby zainteresowali się naszym rachunkiem. W celu zabezpieczenia się przed atakiem warto:

- z rozwagą korzystać z serwisów społecznościowych – mamy tu na myśli nie tylko ostrożne upowszechnianie danych osobowych, ale również powściągliwe „epatowanie bogactwem”. Dobrze jest także zastanowić się, czy udostępniać swój profil wszystkim użytkownikom sieci czy lepiej zwęzić dostęp wyłącznie do grupy znajomych,

- wnikliwe zweryfikować, jakim podmiotom udostępniamy skany swoich dokumentów – coraz więcej serwisów oferuje usługę OCR, dzięki której, zamiast wypełniać wymagane pola ręcznie, wystarczy zrobić zdjęcie dokumentu, a system sam uzupełni wymagane dane. Należy jednak zadać sobie pytanie czy chcemy, aby skany naszych dokumentów znalazły się w sieci,

- pobierać aplikacje tylko ze sprawdzonych źródeł – niestety nie zawsze to gwarancja bezpieczeństwa, a przestępcom udaje się zamieszczać trefne oprogramowanie także w oficjalnych sklepach internetowych. Dlatego przed zassaniem aplikacji dobrze również sprawdzić, kto jest jej dostawcą oraz jakie oceny otrzymała od innych użytkowników,

- logować się do bankowości internetowej tylko z zaufanych urządzeń – zmniejsza to ryzyko przechwycenia danych przez złośliwe oprogramowanie,

- ustawić w bankowości internetowej powiadomienia SMS, e-mail i push – dzięki nim dowiemy się o określonych zdarzeniach na rachunku np. zmianach limitów, zleconych przelewach czy nieudanych próbach logowania. Najlepiej, aby powiadomienia wysyłane były na inny numer niż ten, który wykorzystujemy do autoryzacji transakcji,

- nie otwierać podejrzanych załączników i linków – naraża to na ryzyko zainfekowania komputera złośliwym oprogramowaniem. Należy pamiętać, że żaden bank nie wysyła wiadomości z prośbą o zalogowanie się na stronie czy przekazanie loginu i hasła,

- mieć pod ręką numer na infolinię banku i operatora komórkowego – pozwoli to podjąć niezwłoczne działania w przypadku niespodziewanej awarii karty SIM. Kluczowe znaczenie ma tu także możliwość skorzystania z telefonu osoby trzeciej.

Czytaj też: Alerty BIK – ogranicz ryzyko wyłudzenia kredytu na swoje nazwisko

Czytaj też: Zastrzeżenie utraconej karty płatniczej – jak zrobić to w jednym z 25 banków?

Nie dajcie się zastraszać: wszędzie niby- terror po to by głupek polak oddał jak najwięcej swojej wolności i dał się kompletnie iwiligować.. Jedyni terroryści to właśnie banksterzy i lobbyiści chronienie przez rząd pomimo coraz bezczelniejszych praw wprowadzanych przeciw obywatelom..